路由器后门漏洞分析

不久前,公司的安全技术工程师在对本公司自用网络资源做安全评估检测的过程中,意外的发现了某款企业级路由器存在一个风险极高的后门漏洞。这个后门是路由器制造商在出厂时就预置在路由器固件内部的, 且用户无法独立对其进行固件更新或此后门修复。在此特别写出此篇短文,简单描述一下发现过程,以提醒广大读者注意类似的问题。

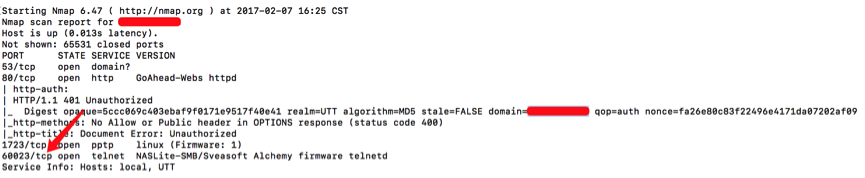

工程师首先按照评估需求,使用Nmap工具对我司的对外出口网络IP进行了全端口扫描,发现在预置计划之外,某出口开启了telnet服务,端口号是60023。正常情况下,对外出口网络肯定是不会开启telnet服务并配置在这个编号的端口上的, 这就引起了工程师的警觉。扫描结果如下图所示:

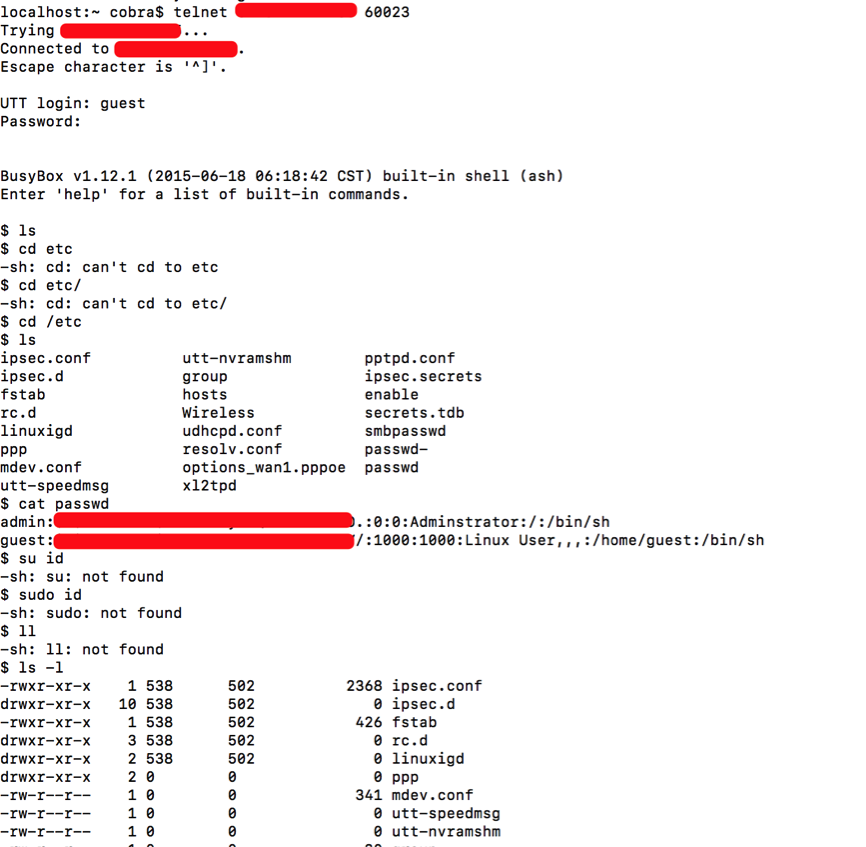

此时工程师从外部网络,通过telnet客户端连接这个出口IP的telnet服务,尝试一些常用账户弱口令,在使用用户名为guest、密码也为guest时成功登录出口IP企业级路由器。登录之后是普通操作权限,但可以执行大部分操作命令, 包括读取passwd配置文件等。可以参考下图的登陆后操作:

这种情况下,风险就很高了。这个企业路由器下连接了重要的公司内部网络资产,从外部直接可以通过telnet的弱口令登录企业路由器,可以对路由器的部分功能进行任意的配置和修改,造成内部网络资产对外通信的网络数据流量暴露在风险之中,可能会被不怀好意的攻击者进行流量转发、截取、监听等,也可能会对内部网络资产的正常通信造成严重干扰,对公司造成严重的网络安全威胁。

工程师通过进一步排查,发现这个端口及telnet服务,并不是由公司内部员工进行合法配置的,路由器中不存在相应的60023端口的映射配置。这个端口是路由器自身具有的telnet服务端口,但工程师觉得奇怪的是,这样一个端口为何会在不知情的情况下被开放至外网中,并且还设置的是guest这种弱口令。

在此,工程师初步可以判断60023这个端口是这个出口IP的企业级路由器自动映射到外网的,并且还存在严重的弱口令设置情况,使得外部攻击者可以直接获取路由器权限,危害内网安全。通过与路由器厂家的一些沟通以及进一步的检测,认定此款企业路由器的telnet服务及60023端口配置是写死在路由器的固件中的,并没有任何选项能够关闭这个远程连接途径。在确认这个情况后,认定这个不易发现的远程登录后门是此款产品在设计制造过程中产生的由生产厂家添加进去的。

默认的guest账号密码也引起了工程师的兴趣,通过使用了一些扫描工具和密码暴力破解的工具,我们在互联网上去扫描60023端口,也扫描到一些60023端口开启了telnet服务的目标,尝试使用guest、guest去进行telnet连接,顺利登录了数台路由设备并能够查看相关的一些配置信息。在企业内部网络中,弱口令是非常常见的,例如admin、admin这样的账号密码组合。如果一个企业的出口使用了类似这种不安全、存在通用后门的路由器,那么给企业网络资产带来的风险隐患是巨大的。