安全领域的渗透分析

黑客在攻击计算机时,会在该机器上留下修改的痕迹,而这些痕迹会被系统日志记录下来。因此,查看系统时间日志以及查看有无增加异常用户十分重要。在分析人员到达现场,也就是被入侵的计算机系统是,首先应该通过本地用户和本地用户组查看系统内是否增加了非使用者的系统帐号;接着可以查看系统时间日志,在”登录/注销”类型中查看是否有异常IP。在安全日志中查看有无异常的日志记录。黑客在成功攻击网站服务器后,通常会在该网站服务器中建立特殊目录以及一些特殊文件,而这些文件大多用来控制网站服务器,并获取一定的网站管理权限。而分析人员这时就需要找出非网站本身的文件和程序,或者被修改过的网站文件。此时可以借助一些扫描工具,对系统全盘扫描。以下就是简单的分析手段。

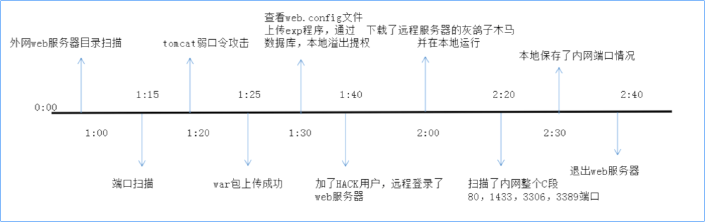

WHEN:时间线

一般的完整的分析一次渗透可以根据受攻击的服务器返回的日志以及获取到的用户操作历史纪录,对整个攻击的时间进行时间线的串联。通过时间线的方式直观的展示渗透攻击的全部事件。 下图是一个简单的以时间线展示的入侵攻击

Where:关键路径分析

通过分析系统日志中的连接信息以及主机历史文件中用户操作历史,分析出攻击行为中包含的关键攻击路径。

而关键路径分析主要在于,何时被攻击,哪处漏洞成功利用,怎么登录的服务器,是否留有木马后门,日志是否清除。这些都是有助于确定攻击者身份的一些信息,以及一些服务器缺陷信息。

Who:攻击源

在上述分析中,基本已经确定了攻击时间线,那么接着,我们就需要得知攻击者的IP等其他的一些信息。IIS的日志文件是以ex+年份末尾两位数字+月份+日期.log那么我们可以根据上面确定的时间线来分析攻击者的身份。 其中c-ip字段的含义就是客户端IP。当然有些反侦察意识比较强的入侵者会删除IIS等web日志用来抹除痕迹。此时就可以到系统的”事件查看器”中查看来自W3SVC的警告信息。当然,对于访问量特别大的web服务器, 仅靠人工逐一排插分析几乎不可能,这时我们就可以借助第三方日志工具来分析,Faststs Analyzer,logs2intrusions等。接着可以查看系统时间日志,在”登录/注销”类型中查看是否有异常IP,或者非常规的使用的IP。 很多入侵者为了长期控制服务器,不免会在服务器上植入木马,而这木马就已经留存在了服务器上,那么通过内存分析,流量分析,PE文件分析等等手段都来确定入侵者的木马控制服务器。还有的入侵者会把服务器搭建成VPN来使用, 那么VPN的连接信息也是有可能暴露入侵者的信息的。有了这些有用的信息很大程度上可以帮助我们确定攻击来源。

Why:攻击动机

常见的攻击动机:APT攻击、获取敏感数据、破坏系统可用性、发送垃圾邮件、广告点击、搭建攻击跳板、组成僵尸网络等。

攻击动机可以根据攻击的技能水平、隐蔽手段、是否获取敏感数据、是否利用邮件服务发送垃圾邮件、是否搭建VPN、是否已经被种植恶意代码来确定。

How:攻击技能分析

攻击方式:

一般我们是怎么确定攻击者的技能水平?

1、 日志处理

反取证意识较高的入侵者都会处理自己的入侵痕迹,常见的就是日志处理,日志清理得越好的入侵者技能水平当然是越高的。一些小黑们甚至没有清理基本脚印的习惯。

2、 隐蔽手段

入侵者在成功实施入侵后,是如何长期控制的,控制手段又是怎么样的。木马的动静,木马编写技术程度,木马的隐蔽程度。个人信息的隐蔽手段。这些方方面面都可以显示出攻击者的技能水平

3、 0day\xday工具化

一般最好确定攻击者的技能水平的也就是0day,以及xday的利用手段。或者利用技术的工具化一键化。0day一般掌握在技术水平较高的人手中,而xday的利用程度比较高的一般都是在黑产手中。其中利用场景,利用成功率都能反应出攻击者的技能水平。

Why:攻击动机

常见的攻击动机:APT攻击、获取敏感数据、破坏系统可用性、发送垃圾邮件、广告点击、搭建攻击跳板、组成僵尸网络等。

攻击动机可以根据攻击的技能水平、隐蔽手段、是否获取敏感数据、是否利用邮件服务发送垃圾邮件、是否搭建VPN、是否已经被种植恶意代码来确定。

What 基本结论

根据以上的分析结果,得出整个攻击渗透分析。给出具体报告,是否是APT,攻击的具体目的是什么?攻击的流程是什么,修复的具体方案。是否是随机性攻击,还是针对目标系统的特定攻击。