网思科平首家发布:关于防范“MineCry”变异挖矿蠕虫病毒的预警

2018年9月,国内专业信息安全公司北京网思科平科技有限公司(OneScorpion)与江苏省某安全协会联合首家发现基于WannaCry勒索病毒的变异挖矿蠕虫病毒,鉴于其伪装性以及恶意功能,我们将该病毒命名为“MineCry”挖矿蠕虫病毒。在此提醒广大用户和相关部门引起重视并注意严加防范,谨防恶意病毒攻击大规模爆发。

一、样本概况

1.样本信息

样本来源:江苏省某安全协会

截获时间:2018-08-11

范围趋势:目前此样本已在山东、河北、江苏、浙江等省份有感染,个别运营商单位受感染,但由于样本截获时间较近,暂未发现爆发趋势,且相关单位均归类为“WannaCry”勒索病毒予以处置。

样本名称:mssecsvr.exe

MD5:D0F6CFD884FF4DE01EDA962E97F18755

SHA1:5394447A7FDA039CC60C3E03031618A7CECF4326

2.样本行为概述

恶意程序会释放挖矿程序,占用大量资源来进行虚拟货币挖掘任务,影响用户生产系统,并利用MS17-010漏洞以蠕虫的方式进行网络传播。

二、恶意代码分析

1.整体结构

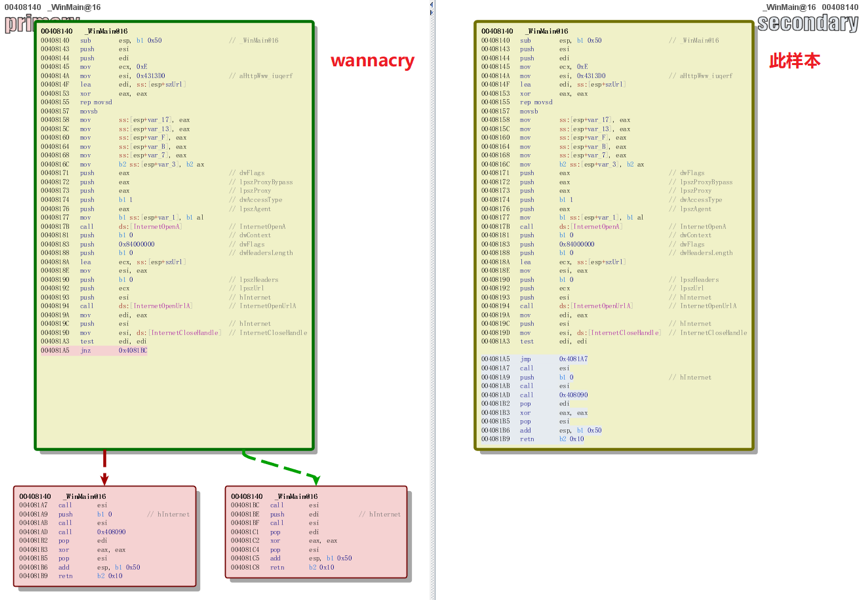

此恶意程序基于2017年5月爆发的wannacry2.0蠕虫病毒修改而来,除勒索行为外与WannaCry基本一致。该病毒分为两大模块:传播模块与挖矿模块。

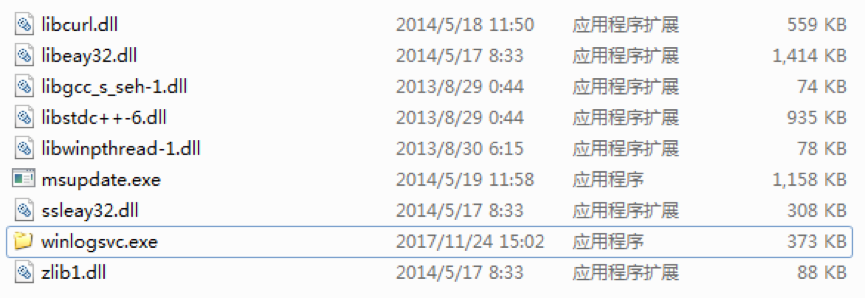

恶意程序主体用于释放挖矿模块,挖矿模块包含主体msupdate.exe与一些依赖的动态链接库,以及用于添加挖矿计划任务的winlogsvc.exe。恶意程序主体还将通过注册服务再次以附加参数的形式启动自身,执行传播模块。

2.与wannacry的区别

-

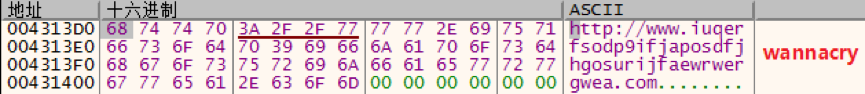

·域名开关不同

该样本将WannaCry使用的域名修改为:

www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwff.com

该域名与WannaCry域名开关仅有最后两位的差别,目前此域名已被注册绑定IP地址72.5.65.99(美国)。已发现的MineCry病毒样本中,作者修改开关判断指令,使得域名开关作用失效,无论开关域名联通与否,病毒都会执行。不排除该样本为其升级改进版。

-

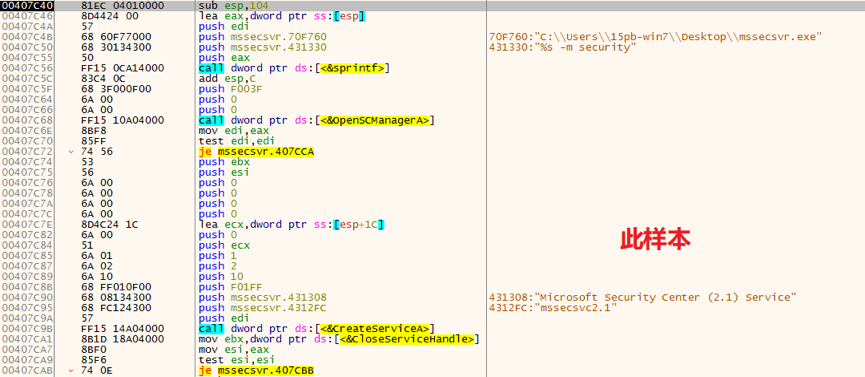

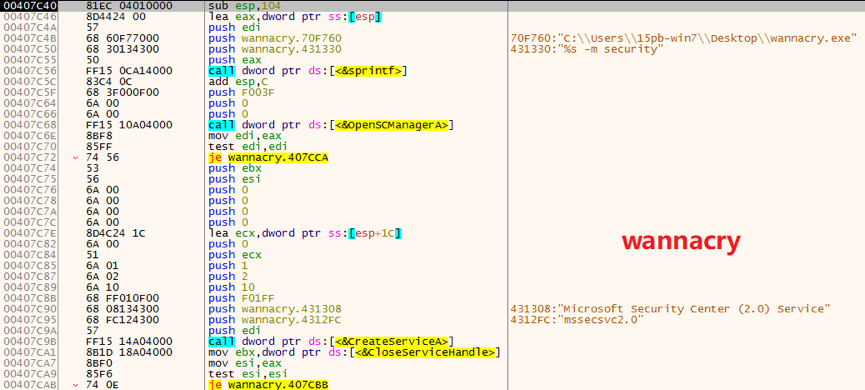

·病毒服务名称不同

此样本将注册的服务名称改为了mssecsvc2.1,服务描述为Microsoft Security Center (2.1)Service。

而WannaCry设置的服务为mssecsvc2.0,服务描述为Microsoft Security Center (2.0) Service。

-

·添加挖矿模块

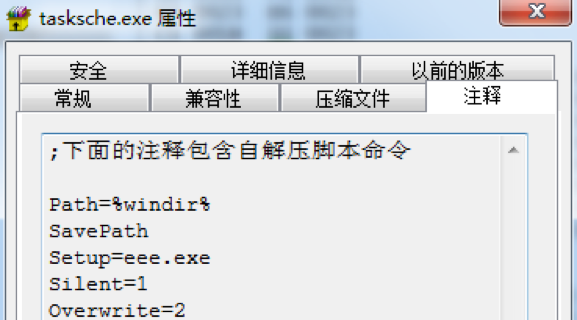

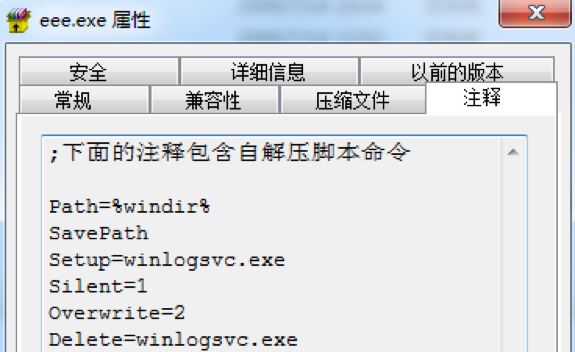

该样本将WannaCry资源文件中的文件加密模块替换为挖矿模块,释放的tasksche.exe是一个自解压格式压缩文件,执行自解压后释放并执行eee.exe自解压格式压缩文件。

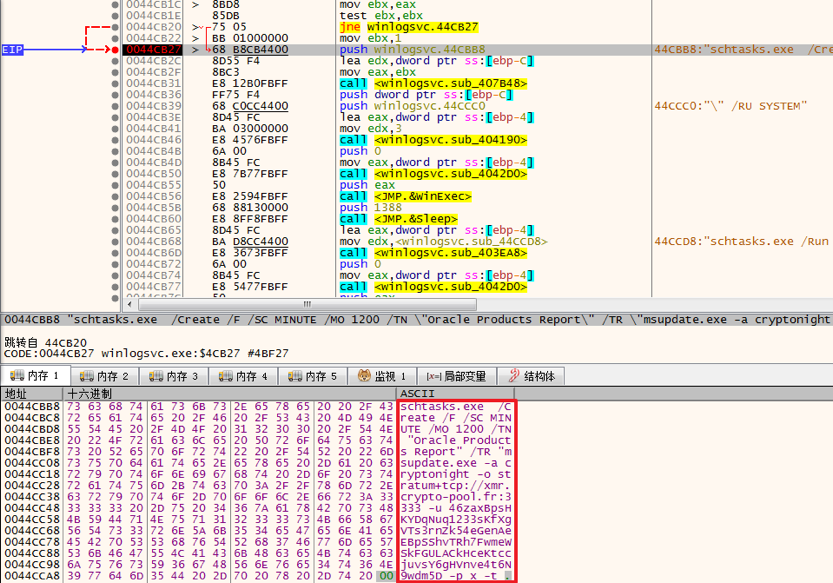

eee.exe自解压后释放出挖矿模块,并执行其中winloggsvc.exe,该程序用于添加一个挖矿的计划任务。之后eee.exe会删除winloggsvc.exe。

3.其他恶意功能

-

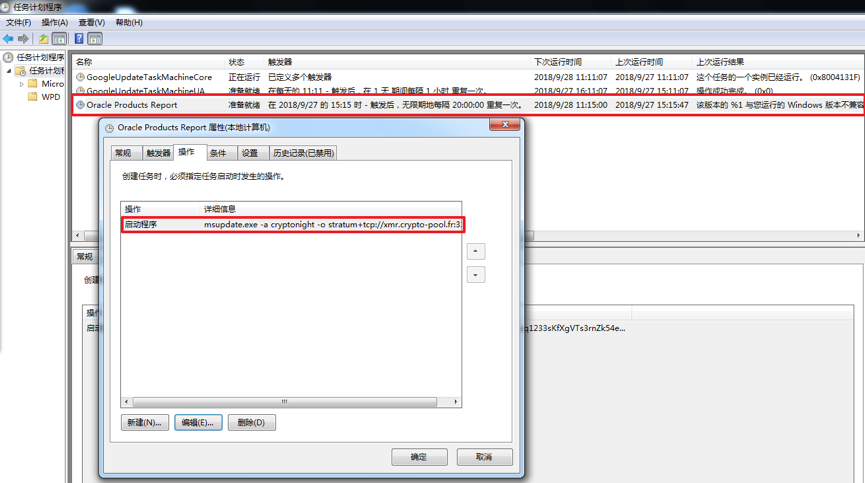

·添加计划任务

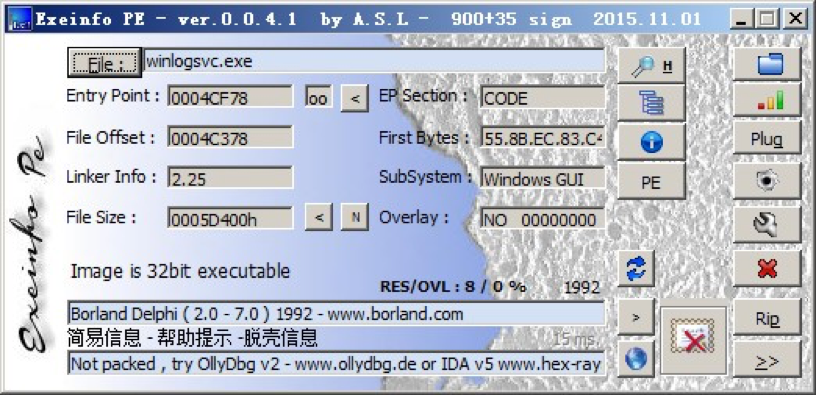

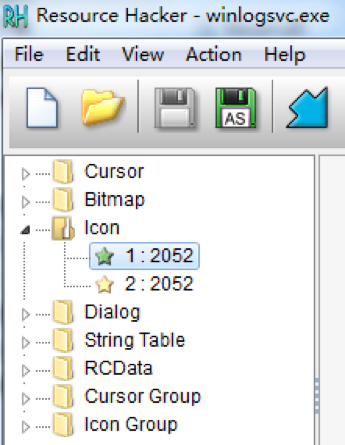

Winlogsvc.exe由Borland Delphi所编译,主要功能是为挖矿蠕虫主体提供开机启动计划任务,计划任务名称为“Oracle Products Report”,并执行挖矿程序msupdate.exe以进行虚拟货币挖掘任务。

该程序相关资源所包含的区域性标识符为2052(简体中文),不排除该病毒作者为境内人员的可能性。

-

·虚拟货币挖掘

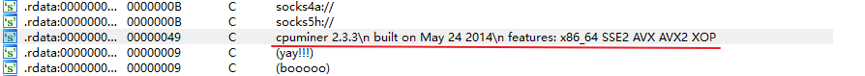

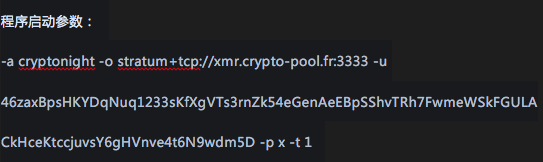

msupdate.exe是用于虚拟货币挖掘的主体程序,该程序的编译信息并没有去除,很容易发现,这是开源项目cpuminer的2.3.3版本。

该程序用以在受害主机上挖虚拟货币门罗币,病毒涉及的门罗币钱包地址为:

46zaxBpsHKYDqNuq1233sKfXgVTs3rnZk54eGenAeEBpSShvTRh7FwmeWSkFGULACkHceKtccjuvsY6gHVnve4t6N9wdm5D

三、攻击研判及应对措施

在此次截获的MineCry样本可以看出勒索软件、挖矿蠕虫正在走向产业化、结构化。黑客在制作此类恶意程序时,加密算法和勒索界面是不需要时常更换的,可以作为一个编写框架,减少开发成本。而不同黑客在不同时期只要加入不同的渗透模块,利用不同的漏洞,即可发起新的攻击。

今年来,全国医疗、教育及政府单位等行业内网频繁遭受勒索病毒攻击,相关攻击过程中发现黑客大量使用WannaCry、Globelmposter、威金以及相关病毒升级版,给受害单位造成较大损失。

本次发现的“MineCry”变异挖矿蠕虫病毒,再次提醒我们黑客已改变传统自制病毒的手法,通过改进升级经典病毒来进行攻击,既达到较强攻击效果,又能伪装自身攻击行为,使受害人误以为遭受传统病毒遗毒,实则可能正在遭受APT攻击侵害。

在此次截获的MineCry样本可以看出勒索软件、挖矿蠕虫正在走向产业化、结构化。黑客在制作此类恶意程序时,加密算法和勒索界面是不需要时常更换的,可以作为一个编写框架,减少开发成本。而不同黑客在不同时期只要加入不同的渗透模块,利用不同的漏洞,即可发起新的攻击。

四、病毒防范方式

➢ 隔离感染主机:已中毒计算机尽快隔离,关闭所有网络连接,禁用网卡。

➢切断传播途径:关闭潜在终端的SMB 445等网络共享端口,关闭异常的外联访问。

➢ 查找攻击源:手工抓包分析或借助态势感知类产品分析。

➢ 查杀病毒:推荐使用EDR终端安全产品。

➢ 修补漏洞:打上“永恒之蓝”漏洞补丁

请到微软官网,下载对应的漏洞补丁

https://technet.microsoft.com/zh-cn/library/security/ms17-010.aspx

五、文件特征汇总

IOCs:

文件: mssecsvr.exe

MD5:D0F6CFD884FF4DE01EDA962E97F18755

SHA1:5394447A7FDA039CC60C3E03031618A7CECF4326

文件: winlogsvc.exe

MD5:F14852FD06C0BD559C1D7B048FF2C9FD

SHA1:9993F0C0E157C267F911346991EA3E02012EEA4C

文件: msupdate.exe

MD5:E5985024B0CDBC97FB69DA0E11F767E7

SHA1:04228E8A8765741A1A3A20794C8E016A2156F4D4

文件: eee.exe

MD5:1FFBC66924493213D0D7E1023879C0A2

SHA1:51618209D0B028032FACB69C958C23FDA5EB368C

文件: tasksche.exe

MD5:B03557039E8AD005339C51EAF5808D33

SHA1:CCEC36DB9209B3CD0AD8A95AD8E1764D073137D6

URL:

www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwff.com