网蝎警情(一):能源行业网络病毒样本情报

网思科平智能防御体系目前已经在诸多领域进行部署,包括金融、能源、政府、国防和运营商等重点行业。通过防御体系监测诸多攻击风险,现简要分享如下。

本警情只提供概述性描述,具体的样本,报告和IOC等详细信息请联系公司客服。

一.疑似勒索软件Wanncry的横向攻击蠕虫被发现

事件地点 某大型能源企业

事件时间 12/27/2017

样本类型 蠕虫病毒

事件关联 Wanncry勒索事件

事件描述

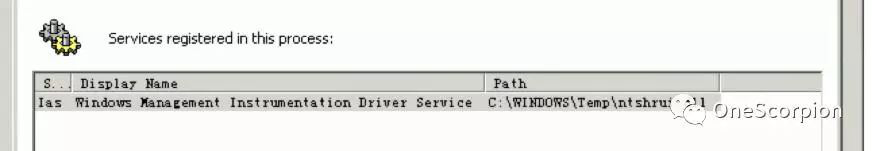

该集团部署网思科平的终端侦测与响应系统(EDR),在警情分析过程中,威胁分析师们发现某终端内存在高风险威胁动作,经过分析和排查,发现该终端“Morto蠕虫”的变种,通过样本详细分析并结合相关的威胁情报,发现该样本与Wanncry事件有直接关联,样本最新的更新时间为18/04/2017,离该集团大规模感染Wanncry只相隔20天。有充分的证据表明,该样本在本次勒索事件中承担着攻击载荷投递等重要工作,且其在内网传播的方式更加贴近实战,和2018年预测的主流攻击一致,属于国家组织行为的攻击手法。

在此之前,我们认为只有Trojan.Alphanc和Trojan.Bravonc两类木马负责了整个勒索攻击事件的载荷投递,此次发现为国内首次。

二.僵尸网络病毒TheMoon被发现

事件地点 某大型能源集团

事件时间 3/5/2018

样本类型 僵尸网络病毒

事件关联 TheMoon 僵尸网络

该集团部署网思科平的网蝎服务器威胁监测系统,在警情分析过程中,威胁分析师们发现某终端内存在高风险威胁动作,经过分析和排查,发现该终端感染了针对IoT设备的病毒,通过样本详细分析并结合相关的威胁情报,发现该样本隶属于TheMoon僵尸网络家族,该僵尸网络近期较为活跃,其一旦感染内网,便利用IoT设备漏洞以蠕虫式的传播手段扩大感染面积,并将已感染的网络作为其代理资源池,并通过母体接收模块执行其它恶意行为。

近期IoT设备安全问题频发,这些问题主要表现为传统安全问题在新领域的复制,直接导致严防死守的网络环境出现了一捅就破的窗户纸,这使得IoT设备成为越来越多的攻击者的目标。通过部署网思科平的网蝎服务器威胁监测系统,能够将整个防御体系立体化,成为保护生产环境安全的坚实盾牌,避免百密而一疏的情况发生。