总是成为互联网勒索目标,医疗机构中了什么咒?——“勒索软件”考验中国公共安全防御体系

“股神”巴菲特在股东大会上说:“我对大规模杀伤武器是很悲观的,但我认为发生核战争的可能性要低于生化武器与网络攻击。”此言不幸一语成谶。

2017年5月份,永恒之蓝勒索蠕虫病毒(WannaCry)肆虐全球,导致150多个国家,30多万受害者遭遇勒索软件攻击,医疗、交通、能源、教育等行业领域遭受巨大损失。该勒索软件之所以有如此大的威力,主要是其借助了黑客组织Shadow Brokers(影子经纪人)在网络上公开的,据称是美国国家安全局(NSA)旗下方程式组织(EquationGroup)所开发的网络武器,另一个据称是美国中情局(CIA)直属的网络情报中心,即军火级的网络漏洞利用工具。黑客分子拿着军用武器,冲入民用设施,扫荡所到之处,破坏与掠夺之惨烈可想而知。以永恒之蓝为代表的这一波漏洞利用武器库的大规模试水,标志着网络军火进入民用化的阶段。

刚过春节,国内几家医院就已中招, 2月24日,湖南某儿童医院信息系统遭受黑客攻击,怀疑勒索病毒侵入,导致信息系统大面积瘫痪,造成院内诊疗流程无法正常运转。

事件发生后,该院立即启动信息系统故障多部门联动应急预案,一边对信息系统进行抢修,一边疏导患者到各诊区就医。为保障病人得到有效诊治,医院门诊、急诊和住院部立即采取手工开单、手工医嘱、手工收费记账和重建病历等措施,同时加大对就医流程的巡查,使就诊患者可以按正常的就医流程运转,尤其保证急危重症病人的急诊优先处置,确保医疗安全和诊疗不中断。很快,患者就医秩序即得到恢复。

据了解,2017年6月,该院信息系统通过了公安部国家信息安全三级等保认证。中心机房对勒索病毒也做过防护措施,增加了安全补丁。

医疗、银行、企业、公共交通……为啥勒索病毒专挑这些公共机构?

勒索蠕虫病毒将关键公共基础设施作为了主要攻击目标,关键基础设施为社会生产和居民生活提供公共服务,保证国家或地区社会经济活动正常进行,其一旦被攻击将严重影响人们的日常生活,危害巨大。

医疗首当其冲,成为了受威胁影响最严重的“灾区”之一。一方面,医疗对信息化依赖程度高,HIS、LIS、PACS已经成为标配。其次医疗信息价值较高,医院数据是涉及个人隐私的敏感信息,例如病史数据,一个症患者的信息在黑市上可以卖很高的价格。一些保健品的厂商可以就此进行针对性的推销。

另一方面医疗互联网化转型不断提速,医疗行业本身只注重核心系统的投入及优化医疗方面的技术,对信息安全的投入远远不够。人为主要因素有4个方面:

• 没有设立信息安全的专门管理机构,没有行政和技术上的有效安全管理。

• 没有制定、公布卫生系统的信息网络安全规范和安全标准。

• 没有实行强制性的安全监督、审查、验收机制,特别是没有第三方介入的监督、审查、验收机制。

• 没有重视和执行对用户的安全知识、法规、标准的宣传、培训、考核,没有规定和实行医院信息系统安全员配备和持证上岗制度。

此外黑客选取公共医疗机构作为主要目标,或许也抱着追求轰动效应,扩大影响的意图。

近年来,国外公共医疗机构信息系统遭受攻击的案例也时有发生。17年5月勒索病毒曾造成英国各地超过40家医院遭到大范围网络黑客攻击,英国国家医疗服务系统(NHS)遭受重创,造成英国多家医院和诊所瘫痪,只能被迫用救护车把病人转送到不受影响的医院。许多病人因此无法及时就诊,常规手术纷纷被迫取消,英国多地医疗系统一度陷入混乱状态。

此次攻击是英国的国民健康服务系统有史以来遭到的最大一次攻击,甚至一些救护车等医疗服务都因此遭受不同程度的影响。

但值得注意的是,对比今年勒索病毒攻击,我们不难发现,每一次病毒所造成的破坏范围和影响都在逐步缩小和降低。中央网信办网络安全协调局负责人也表示,“该勒索软件还在传播,但传播速度已经明显放缓”。 越来越多机构已经对相应漏洞进行了补救,勒索病毒似乎已不再那么令人生畏。

目前勒索病毒卷土重来,我们如何应对?

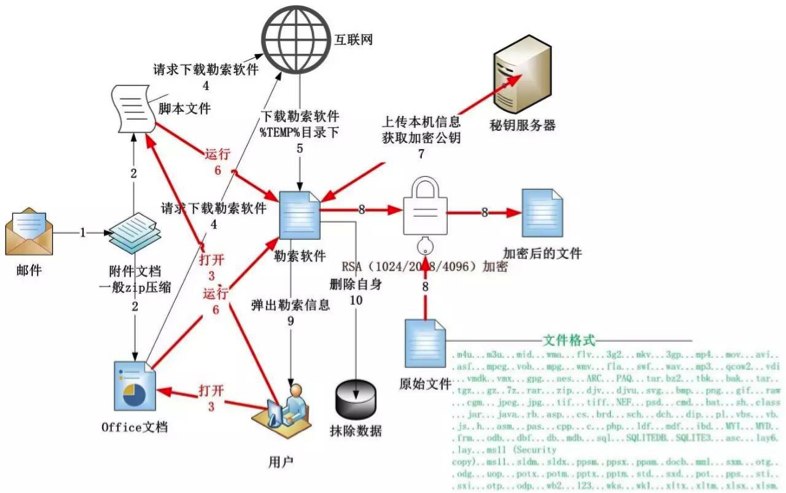

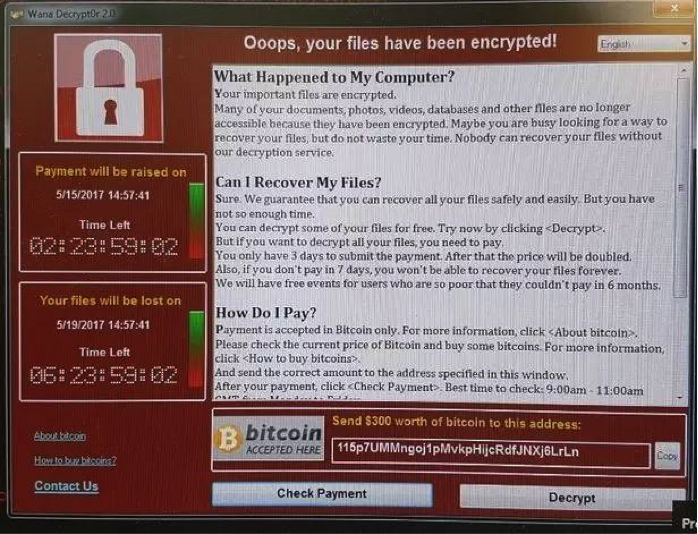

受到感染后,勒索软件通常会将用户系统上所有的文档、邮件、数据库、源代码、图片、压缩文件等多种文件进行某种形式的加密操作,使之不可用,或者通过修改系统配置文件,干扰用户正常使用系统,使系统的可用性降低。

在用户心急如焚想要开启文档时,勒索软件就会通过弹出窗口、对话框或生成文本文件等方式,向用户发出勒索通知,要求用户向指定帐户汇款来获得解密文件的密码、或者获得恢复系统正常运行的方法。

面对国内外如此严峻的安全态势, OneScorpion就以保障用户业务为出发点,成立专门的应急团队,针对终端和服务器推出网蝎终端侦测与响应平台(EDR),依据大数据机器学习分析平台为用户打造的高度可控的安全解决方案,提供对终端数据的实时监控,保障恶意代码的及时识别,同时提供分析、可视化和决策平台,对安全事件进行全面快速响应。

处置方案

• 使用自动更新(Windows Update)将系统升级到Windows的最新补丁版本。对于不能更新的系统(如XP和2003)启用并打开“Windows防火墙”,进入“高级设置”,在入站规则里禁用“文件和打印机共享”相关规则。

• 在边界出口交换路由设备禁止外网对校园网135/137/139/445端口的连接。

• 在网络核心主干交换路由设备禁止135/137/139/445端口的连接。

加固措施

• 及时升级操作系统到最新版本。

• 做重要文件非本地备份。

• 停止使用Windows XP、Windows 2003等微软已不再提供安全更新的操作系统。

• 实施终端监测与响应平台(EDR)。

• 提高运维人员的安全意识或者安全技能培训。